ماجرای حمله سایبری و ازکارافتادن پمپبنزینها و تابلوهای ترافیکی

دیروز اتفاقی افتاد که خواب را از چشمان زیادی گرفت، البته برای ما این دست اتفاقها زیاد ناشناخته نیست، در سالهای اخیر (بخوانید ماههای اخیر) تکرارهای زیادی داشته است. هک و درز اطلاعات، حمله سایبری به سامانههای مختلف، از اپراتورهای همراه تا سامانههای حملونقل مثل رجا و حتی تجاری مثل بندرگاهها و گمرکها، تنها در نمونه رجا بود که مردم با جابجا شدن و کنسل شدن برنامههای حرکت ابعاد مختلف این دست حملات را زندگی روزمره خود حس کردند و این بار با ازکارافتادن پایانههای سوخترسانی افراد بیشتری درگیر تبعات آن شدند. آنطور که در شبکههای اجتماعی دیدم گمانهزنیهای زیادی در خصوص هک فریمور وجود دارد که بهشخصه آنها را وارد نمیدانم که البته در ادامه به بررسی دلایل آن میپردازیم و به بررسی روش احتمالی نفوذ میپردازیم، البته لازم است که هنوز ابعاد دقیق حمله هنوز مشخص نشده است و ما در این مقاله صرفاً گمانهزنی میکنیم، در هر حال سختافزار حوزه تخصصی ما است.

حمله سایبری و از کار افتان جایگاههای پمپبنزین

بگذارید اول از جایگاههای پمپبنزین شروع کنیم که ابعاد گستردهتری داشت، دوستانی در فضای مجازی معتقد بودند و احتمالاً هستند که فریمور سختافزار نصبشده بر روی پمپبنزین هک شده، به نظر من این گمانهزنی مقداری دور از واقعیت است به دلایل زیادی که در ادامه به توضیح آن خواهیم پرداخت. برای اینکه بهتر بتوانیم ابعاد مختلف را بررسی کنیم نیاز است که دید کلی از نحوه عملکرد سیستم کارت سوخت داشته باشیم.

با صحبتهایی که با یکی از دوستان فعال در این حوزه داشتیم متوجه شدیم که درواقع در پمپ سوخت دو سیستم کنترلی وجود دارد، یک سیستم (از این به بعد آن را مستر میخوانیم) که کارتخوان و نمایشگر به آن متصل است و با ارتباط شبکه لوکال به سیستم (بخوانید کامپیوتر) تعبیهشده در جایگاه سوخت متصل است و آن کامپیوتر از طریق شبکه خصوصی (نه اینترنت ملی نه اینترنت) به سرور اصلی متصل شده است.

برد دیگری در پمپ سوخت بردی است که به یک ارتباط با مستر دارد و کارهای کنترلی پمپ را مدیریت میکند کارهایی مثل این که آیا نازل در سر جای خود قرار گرفته است یا نه شمارش سوخت استفاده شده …

پس در انتها برد کنترلی با برد مستر در ارتباط است و مستر با کامپیوتر جایگاه و کامپیوتر جایگاه با سرور مرکزی، البته اگر این وسط کنترلر دیگری وجود داشته باشد ما از آن اطلاعی نداریم. می دانیم که برد کنترلری توسط میکروکنترلر راه اندازی شده است و توسط پیمانکارهای مختلف تأمین شده است اما برد مستر تنها توسط یک شرکت خاص که مجوزهای لازم را داشته است تولید شده است.

چرا پمپهای بنزین حالت دستی نداشتند؟

برد کنترلی که عملاً مدیریت اعمال پمپ را انجام میدهد احتمالاً برای جلوگیری از تقلبهای احتمالی به نحوی طراحیشده است (یعنی الزام به طراحی وجود داشته است) که تنها در حالتی کار کند که دستورهای کنترلی را از برد مَستر دریافت کند!

با ازکارافتادن برد مستر و عدم ارسال دستور لازم، عملاً پمپ غیرفعال و غیرقابل استفاده میشود! البته بعد از گذشت ساعتها، تعدادی از پمپها در مدار قرار گرفتند که احتمالاً به شکل آفلاین بوده است به دلیل نرخ سوخت آزاد نه سهمیهای.

همچنین بخوانید

آیا فریمور پمپبنزین هک شده بود؟

بهشخصه این احتمال را کم میدانم (ولی هر احتمالی مطرح است و نباید کنار گذاشته شود)، اطلاعات زیادی در خصوص برد مستر در دسترس نیست و نحوه عملکرد آن به درستی روشن نیست، به عنوان نمونه آیا اگر ارتباط آن با سرور اصلی قطع شود امکان ارائه خدمات به شکل آفلاین را دارد یا نه! آیا مبتنی بر میکروکنترلر است یا SOC ها (اگر شما اطلاعاتی در این خصوص دارید خوشحال میشویم آن را با ما به اشتراک بگذارید)،

اما با توجه به این که برد بعد از این که از کار افتاده است در حال نمایش متن پیامی است! به تنهایی نشان میدهد که پردازنده آن در حال کار است یا در بدبینانهترین حالت ممکن باید فرض کرد که در حال کار بوده است.

تنها در حالتی ممکن است که فریمور دستگاه آن هم به آن وسعت (سراسر کشور) هک شود که قابلیت OTA (over-the-air update) وجود داشته باشد، اغلب طراحی که OTA را طراحی میکنید فایل فریمور را رمزگذاری میکنید تا قابل شنود و سوء استفاده در صورت درز آن نباشد. برای این که کسی بتوانید یک سیستم را از راه دور آپدیت کند نیاز دارد اول دستورات و فرمت آپدیت را بداند، فارغ از آن باید نوع پردازنده و اتصالات به دیوایس های جانبی مثل LCD را بداند و البته نوع کنترلر lcd را نیز بداند تا بتواند در یک آپدیت چنین پیامی را بر روی نمایشگر دستگاه نمایش دهد.

پیام سیستم دستکاری شده در جایگاه سوخت

دانستن همه این جزییات حتی جزییات سختافزاری کار بسیار پیچیدهای است و مقداری دور از ذهن، چیز دیگری که جلبتوجه میکند فونت نمایش دادهشده بر روی نمایشگر است که ظاهراً با فونت استفادهشده در فریمور اصلی دستگاه همخوانی دارد، چهار احتمال را برجستهتر از دیگر احتمالها میکند،

۱. هکرها به سورس فریمور اصلی دسترسی داشتهاند و از آن استفاده کردهاند

۲. سرور اصلی هک شده و این پیام برای همه پمپها ارسالشده است.

۳. سرور اصلی هک شده و پیام برای همه ارسالشده و بعد دستگاه را از کار انداختهاند

۴. کامپیوتر موجود در جایگاه هک شده و نرمافزار آن تغییر دادهشده باشد!

تجربه حمله سایبری مشابه در ارتباط با سرور

گزینه یک که دیگه حرفی را برای گفتن نمیگذارد. اما حالت دوم سادهتر است، تجربه مشابهی را در طراحی دستگاهی داشتم که برای یک نهاد دولتی بود و قرار بود پیام متنی را بر روی نمایشگری به کاربر نمایش دهد.

با توجه به اینکه ممکن بود نوع پیام و متن آن در آینده تغییر کند متن پیام از سرور به دستگاه ارسال میشد و دستگاه با فونت امبد شده خودش آن پیام را نمایش میداد، حالا فرض کنید سرور اصلی هک شده باشد و برای همه دستگاههای متصل این پیام ارسالشده باشد و بعد به نحوی سرور از سرویس خارجشده باشد! البته با توجه به این که هنوز سیستم به روال عادی برنگشته است نشان میدهد که حمله یک سرور را هدف قرار نداده است که اگر اینطور بود در ساعت ابتدایی با رفع مشکل سرور اصلی باقی دستگاهها در سرویس قرار میگرفتند.

دست کاری سرور هر جایگاه

میدانیم که پمپها همه به یک کامپیوتر در خود جایگاه متصل هستند حالا اگر نرمافزار این سرورها قابلیت بهروزرسانی داشته باشند (که احتمالاً دارند) خیلی سادهتر است که نرمافزار موجود در این سرورها تغییر کرده باشد یا هک شده باشد در این صورت همه سیستم از کار خواهد افتاد و نمیتوان از راه دور آن را اصلاح کرد و نیاز به دسترسی فیزیکی است، معماری همه کامپیوترها هم مشخص هست و نیاز به حل معمای پیچیده نخواهد بود.

پیام حمله سایبری به جایگاه سوخت

ماجرای تابلویهای ترافیکی چه بوده است ؟

برخلاف وضعیت موجود در جایگاههای بنزین که سراسری بوده است وضعیت تابلوهای ترافیکی محدود میشود به شهر اصفهان! من در شبکههای اجتماعی بهجز سه تابلو که همه در اصفهان بودند تابلوی دیگری را ندیدم که هک شده باشد و البته اینکه سیستم اصفهان کارت هم از دسترس خارجشده است نشان میدهد که حمله سایبری به زیرساخت شهرداری اصفهان بوده است.

تابلوهای ترافیکی در سطح جادههای کشور از تابلوهای ترافیکی داخل شهر به شکل مجزا مدیریت میشود، مدیریت تابلوهای برونشهری اگر اشتباه نکنم با سازمان راهداری است و تابلوهای درونشهری با شهرداری است.

ساختار مدیریت تابلوها چگونه است ؟

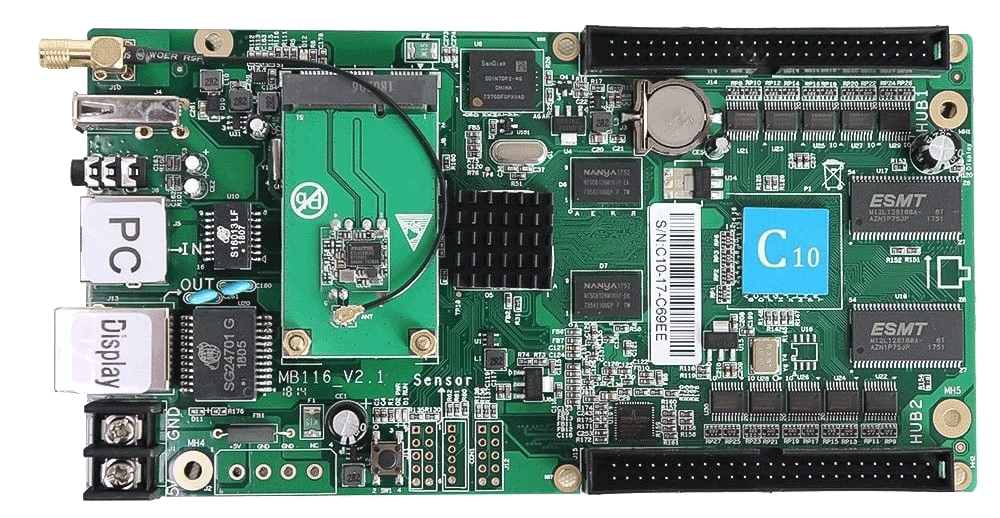

برد مستر تابلو روان

با رنگی شدن برخی از تابلوها و البته استاندارد شدن پنلهای مورداستفاده آنها اغلب پیمانکارها از کنترلرهای چینی (کنترلر تابلو روان) برای مدیریت تابلوها استفاده میکنند و برای دسترسی از راه دور هم به شبکه همراه و روترهای میکروتیک متکی هستند و البته در مواردی حتی از شبکه apn هم استفاده نمیکنند!

همه تابلو از طریق تونل لایه ۲ یا ۳ بسته به نوع کارت مورد استفاده به یک سرور متصل میشود و تمام دستورات را سرور دریافت میکنند، به خوبی مشخص است اگر این سرور هک شود با توجه به استاندارد بودن پروتکل ارتباطی کارتهای تابلو روان به سادگی میشود هر تصویر یا متن دلخواهی را به آنها مخابره کرد.

سیسوگ با افتخار فضایی برای اشتراک گذاری دانش شماست. برای ما مقاله بنویسید.