هک بزرگ سخت افزاری چین و نفوذ به شرکتهای بزرگ توسط یک چیپ بسیار کوچک

چند روز پیش (11 مهرماه سال 97) وب سایت بلومبرگ ادعای جالب و یه جورایی خارق العاده و ترسناکی کرد, این ادعا حول محور یک هک سخت افزاری بود.

طبق گزارش این سایت در سال 2015 شرکت Amazon.com تصمیم میگیره یکی از استارتاپ های خود را بدون سر و صدا رشد دهد این استارتاپ که هم اکنون با نام Amazon Prime شناخته میشود قابلیت Stream Video را به کاربران خود ارائه میدهد, قابلیت ویدئو استریمینگ قابلیتی است که اجازه میدهد کاربر نهایی از بستر وب بتواند یک ویدیو را بدون اینکه آن را کاملا دانلود کند مشاهده نماید.

قابلیت Steaming میتواند جهت بازیهای انلاین, ارتباطات با ایستگاه فضایی و انتقال اطلاعات پهبادها به آژانس اطلاعات مرکزی آمریکا استفاده گردد.

البته قرار نبوده این پروژه برای مصارف نظامی با امنیت بالا استفاده گردد ولی با توجه به پروژه های حاکمیتی آمازون مانند پروژه امن Amazon Web Services -AWS برای CIA نیز این ساختار ساخته و قابل استفاده گردید.

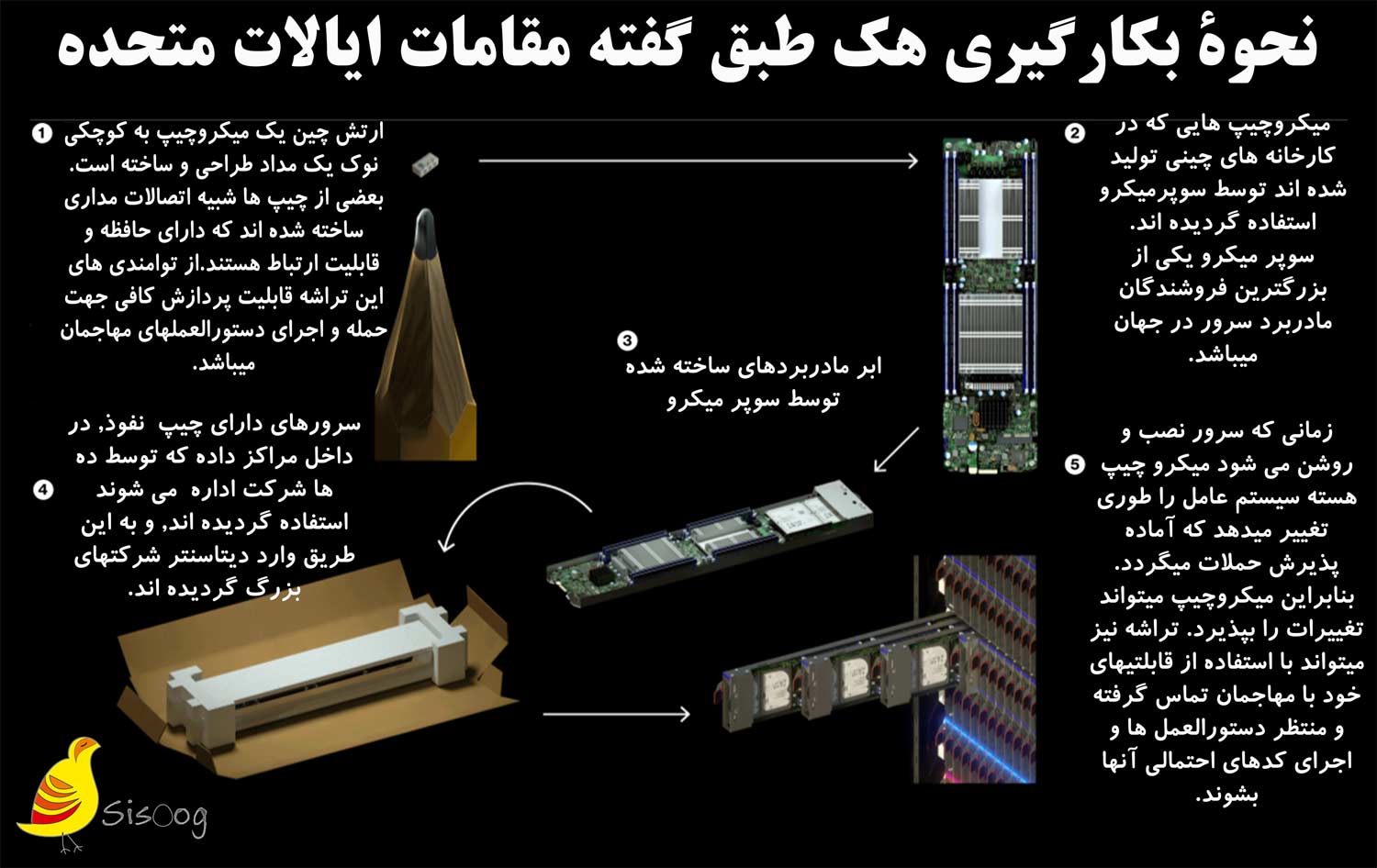

AWS جهت بررسی امنیت خود از یک شرکت دیگر جهت بررسی امنیت ساختار خود کمک میگیره, این سخت افزار جهت شرکت Elemental بر روی سرورهای Supermicro استفاده میگردد و در سال 2015 تعدادی از اینها جهت بررسی امنیتی به شرکت مربوطه به کانادا فرستاده میشود. در بررسیهای این شرکت مشخص میگردد یک عدد چیپ که به اندازه یک دانه برنج بود بر روی این سخت افزارها قرار گرفته اند که در طراحی اولیه نبوده اند.

آمازون این کشف را در اختیار مقامات و جامعه اطلاعاتی آمریکا قرار میدهد. سرورهای Elemental را میتوان در مراکز داده های وزارت دفاع آمریکا, عملیات های هواپیماهای بدون سرنشین سیا و شبکه های کشتی جنگی نیروی دریایی یافت, و البته بهتره گفته بشه که شرکت Elemental یکی از صدها مشتری Supermicro بود.

محققان بعد از تحقیقات مفصل مشخص میکنند که تراشه مربوطه میتواند ایجاد یک دسترسی ساده را به مهاجمین بدهد, البته افراد مطلع ادعا کرده اند که این تراشه های در یکی از کارخانه های فرعی تولید کننده اون سخت افزار خاص در سیستم قرار داده شده بود.

صد البته این حمله و نفوذ در صورت صحت داشتن مورد بسیار وحشتناک تری نسبت به هک های نرم افزاری طبقه بندی میشود.

در واقع حملات سخت افزاری اصلا قابل مقایسه با حملات نرم افزاری نیستند و میتوان گفت بسیار ویرانگر و غیرقابل کنترل میباشند و چنین میزان نفوذی باعث شده که سازمانهای جاسوسی گاها میلیون ها دلار برای این نوع نفوذ سرمایه گذاری کنند. یک هکر سخت افزار و بنیانگذار شرکت Grand Idea Studio Inc تفسیر جالبی از این میزان نفوذ داره:

شرکتهای بزرگی مثل اپل هم از استفاده کنندگان مادربوردهای Supermicro و طبیعتا سخت افزارهای صحبت شده هستند. در صورت صحت چنین خبری میتوان به آن به عنوان یکی از بزرگترین عملیاتهای نفوذ تاریخ اشاره کرد.

البته تا الان به نظر، دولت چین رسما چنین مسئله ای را تکذیب کرده و هیچ مقام و یا ارگان امنیتی و دولتی و حتی شرکتهای استفاده کننده نیز چنین موضوعی را تایید ننموده اند.

سیسوگ:

در مطلبی با عنوان رقص هالیودیِ PLC های زیمنس در نطنز سعی کردیم نحوه هک و ابعاد وحشتناکی که یک هک با دسترسی کنترل سخت افزار میتونه ایجاد کنه را مشخص کنیم.

واقعیت این هست که انواع هک و نفوذ و بخصوص هک هایی که بصورت سخت افزاری ایجاد میشند و یا سخت افزاری را تحت تاثیر قرار میدند آنچنان میتونند وحشتناک باشند که میزان خسارتهاشون گاها غیرقابل پیش بینی و جبران هستند.

خیلی وقتها عزیزانی که در برخی جاهای نظامی و یا شبه نظامی سعی میکنند برخی ارتباطات بخصوص از بستر اینترنت و یا نحوه تعامل کاربران با سیستم ها را مدیریت کنند متهم به کم سوادی و حساس بودن میشن.

ولی خدای ناکرده در صورتی که در آینده قرار باشه هر نوع تجاوزی را به ایران داشته باشیم مطمئنا چنین نفوذهایی میتونه حتی برنده اون تجاوز را مشخص کنه.

این ماورای وحشتناک هست ، نتیجهی اینکه تکنوژی بیفته دست کشور های دیکتاتور و فاقد دموکراسی

یه سوال دارم ، بنظرتون شرکت ها تولید کننده موذی IC می تونند به جای اینکه چیپ های نفوذی رو جداگانه رو برد لحیم کنن

با یه IC دیگه مجتمع کنن یا به معماری IC اضافه کنن ؟

اگه این کارو بکنن چطور میشه فهمید ؟ باید با X-ray همه IC رو بررسی کرد؟

البته ما همین الان هم در یک دنیای وحشتناک زندگی میکنیم 🙂

حتی کشورهای به اصطلاح خوب هم چون مالک بلامنازع این ارتباطات هستند شاید برای ما حضورشون امینت داشته باشه و گرنه اونها هم خیلی گزینه ها برای نفوذ برای خود در نظر گرفتند که در مواقع بحرانی میتونن استفاده کنند

و البته تولید کنننده ها دستشون تو خیلی موضوعات باز هست ولی باید در نظر گرفت رقبا – چه سیاسی چه اقتصادی – هم همیشه سعی در بررسی همدیگه دارند و دست درازی در این حد برای چنین موضوعی میتونه خیلی پرهزینه باشه

خیییییییییییییییییییلی خفن بود !!!

ایولا سیسوگ

متشکر از شما : البته باید ایول را به دوستان چینی گفت 🙂

با سلام

اگر واقعاً چنین ابزاری استفتاده شده بسیار نگران کننده و وحشتناک هستش…. از اونجا که اکثر لوازم الکترونیکیی دنیا در چین تولید می شود شما فرض کنید درون گوشی ، تبلت و… چنین چیپی جاگزاری شده باشه….واقعا چه باید کرد ؟؟؟!!!!

بسیار مطلب جالبی بود با تسکر از سایت sisoog

دقیقا وحشتناک هستن

و اون هم با این همه سخت افزارهایی که در کشور چین ساخته میشه

غالبا این جور موارد را میشه در ژانر فیلم های علمی تخیلی هالیودی دید

ولی به نظر واقعی هستند و در صورت وقوع جنگی اون موقع میشه عملیاتی شدن اونها را هم به وضوح دید