کشف دستورات داکیومنت نشده در ESP32؛ تهدیدی برای امنیت دستگاههای IoT

بروزرسانی : عملا بکدوری در sdk و سخت افزار esp32 کشف نشده بلکه دستوراتی پیدا شده که داکیومنت نشدن.

🔥 اطلاعیه مهم در مورد گزارش اخیر درباره ESP32

در پی انتشار مقالهای درباره وجود “backdoor” در تراشههای ESP32، لازم است توضیح دهیم که این گزارش به معنای کشف یک backdoor از پیش طراحیشده توسط Espressif نیست. بلکه محققان امنیتی دستورات مستندینشدهای را در فریمور بلوتوث ESP32 کشف کردهاند که میتوانند برای دسترسی سطح پایین به حافظه، تغییر آدرس MAC و ارسال بستههای خاص بلوتوث مورد استفاده قرار گیرند.

این بدان معناست که این دستورات بهخودیخود یک تهدید امنیتی محسوب نمیشوند، اما میتوانند توسط مهاجمان، در صورتی که به دستگاه دسترسی داشته باشند، برای ایجاد یک backdoor سفارشی مورد سوءاستفاده قرار گیرند که البته روشهای ساده تری هم برای ایجاد بکدور وجود دارد.

ما تأکید میکنیم که در حال حاضر هیچ مدرکی مبنی بر وجود یک backdoor تعبیهشده در ESP32 وجود ندارد و این مسئله بیشتر به مدیریت سطح دسترسی و پیادهسازیهای امنیتی در دستگاههای مختلف مرتبط است.

در صورتی که اطلاعات بیشتری در این زمینه منتشر شود، بهروزرسانیهای بعدی ارائه خواهند شد.

کشف دستورات مستند نشده در تراشه محبوب ESP32

تراشه محبوب ESP32 که توسط شرکت چینی Espressif ساخته شده و تا سال ۲۰۲۳ در بیش از یک میلیارد دستگاه استفاده شده است، دارای دستورات مستندنشدهای است که میتوانند برای حملات مخرب مورد سوءاستفاده قرار گیرند.

این دستورات امکان جعل دستگاههای مورد اعتماد، دسترسی غیرمجاز به دادهها، نفوذ به سایر دستگاههای متصل به شبکه و حتی ایجاد ماندگاری طولانیمدت را فراهم میکنند.

کشف آسیبپذیری در ESP32

این آسیبپذیری توسط محققان اسپانیایی میگل تاراسکو آکوینا و آنتونیو وازکز بلانکو از شرکت Tarlogic Security کشف و در کنفرانس RootedCON در مادرید ارائه شده است.

طبق اعلام رسمی Tarlogic:

“شرکت Tarlogic Security یک نقص امنیتی در ESP32 کشف کرده است؛ این میکروکنترلر که قابلیت اتصال به WiFi و بلوتوث را دارد، در میلیونها دستگاه IoT مورداستفاده قرار گرفته است. بهرهبرداری از این نقص امنیتی میتواند به مهاجمان اجازه دهد تا حملات جعل هویت انجام دهند و دستگاههای حساس نظیر گوشیهای هوشمند، رایانهها، قفلهای هوشمند یا تجهیزات پزشکی را آلوده کنند، بدون آنکه توسط سیستمهای نظارتی شناسایی شوند.”

جزئیات فنی آسیبپذیری

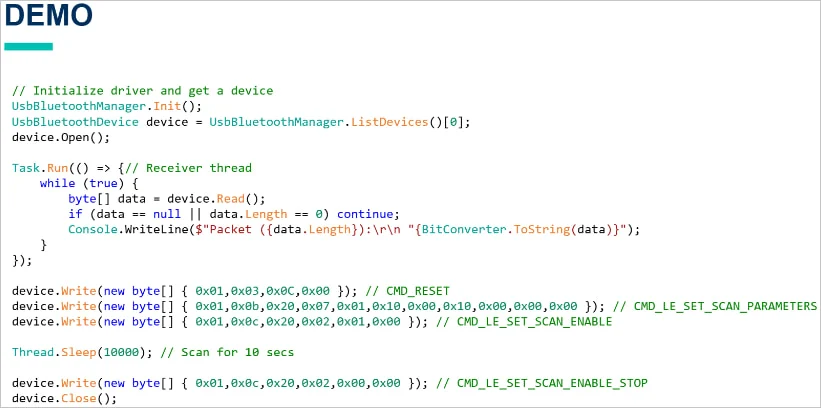

محققان در این کنفرانس توضیح دادند که تحقیقات امنیتی در حوزه بلوتوث طی سالهای اخیر کاهشیافته است، اما این به معنی ایمنتر شدن این پروتکل یا پیادهسازی آن نیست.

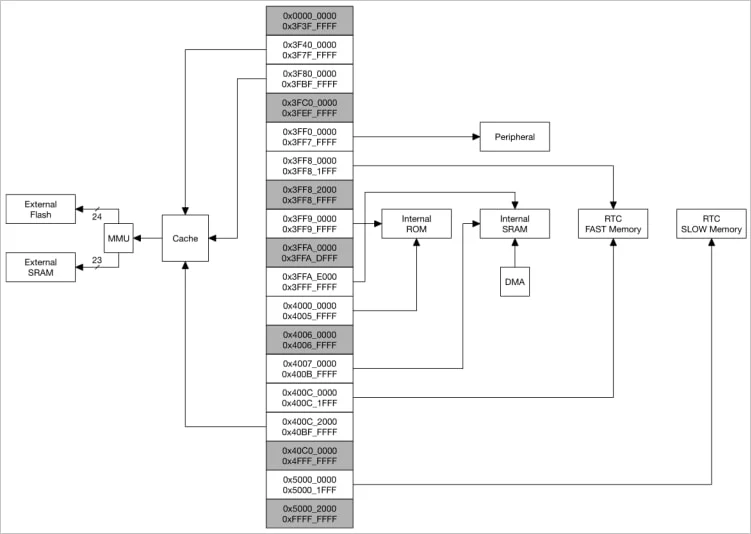

Tarlogic یک درایور USB بلوتوثی مبتنی بر C طراحی کرده که مستقل از سختافزار و سیستمعامل است و دسترسی مستقیم به سختافزار را بدون نیاز به APIهای خاص سیستمعامل فراهم میکند. با استفاده از این ابزار جدید، آنها موفق به شناسایی ۲۹ دستور مستندنشده در میان دستورات اختصاصی فروشنده (Opcode 0x3F) شدند که کنترل سطح پایین بلوتوث را امکانپذیر میکنند.

این دستورات شامل موارد زیر میشوند:

- دسترسی به حافظه (خواندن/نوشتن در RAM و Flash)

- جعل آدرس MAC (امکان جعل هویت دستگاه)

- تزریق بستههای LMP/LLCP (مورد استفاده برای حملات سطح پایین بلوتوث)

شرکت Espressif تاکنون این دستورات را مستندسازی نکرده است، بنابراین مشخص نیست که آیا بهطور عمدی در تراشه قرار گرفتهاند یا بهصورت ناخواسته باقیماندهاند. این آسیبپذیری اکنون تحت شماره CVE-2025-27840 ثبت شده است.

خطرات امنیتی

این نقص امنیتی ممکن است به مهاجمان اجازه دهد تا حملات زنجیره تأمین (Supply Chain Attack) را اجرا کنند و از این دستورات برای پیادهسازی بدافزار در سطح سیستمعامل یا حتی در سطح فریمور استفاده کنند.

بسته به نحوه مدیریت دستورات HCI در استکهای بلوتوثی دستگاه، احتمال اجرای از راه دور این حمله نیز وجود دارد، خصوصاً اگر مهاجم قبلاً به سطح دسترسی Root، بدافزار یا بهروزرسانی مخرب در دستگاه دست پیدا کرده باشد.

بااینحال، دسترسی فیزیکی به پورت USB یا UART دستگاه همچنان خطرناکترین و محتملترین سناریو برای سوءاستفاده از این آسیبپذیری است.

محققان توضیح دادند: “اگه یه دستگاه IoT که از ESP32 استفاده میکنه آسیبپذیر باشه، میشه یه APT (تهدید پایدار پیشرفته) رو داخل حافظه ESP مخفی کرد و از اونجا حملات بلوتوثی (یا وایفای) رو علیه دستگاههای دیگه انجام داد، درحالیکه کنترل دستگاه از طریق وایفای یا بلوتوث حفظ میشه.”

اونا اضافه کردن: “یافتههای ما نشون میده که میشه کنترل کامل چیپهای ESP32 رو به دست گرفت و با استفاده از دستورات خاص، حافظه RAM و Flash رو تغییر داد.”

یه نکتهٔ نگرانکننده هم اینجاست: “اگه نفوذ به یه دستگاه انجام بشه امکان گسترش اون به دستگاههای دیگه هم وجود داره!”

پاسخ Espressif

تا لحظه انتشار این مقاله، شرکت Espressif هنوز بیانیه رسمی در مورد یافتههای محققان منتشر نکرده است. BleepingComputer برای دریافت توضیحات رسمی با این شرکت تماس گرفته؛ اما هنوز پاسخی دریافت نشده است.

منبع: bleepingcomputer

سیسوگ با افتخار فضایی برای اشتراک گذاری دانش شماست. برای ما مقاله بنویسید.