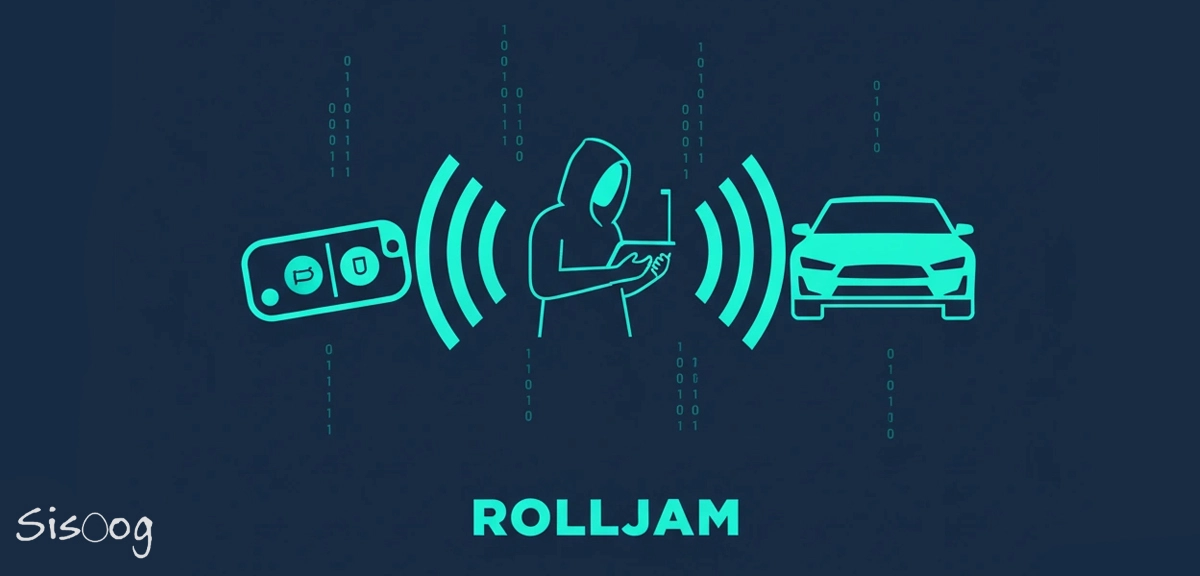

پروژه RollJam هک ریموت ماشین

توی مقالهی قبل راجب امنیت ریموت های Rolling Code صحبت شد حالا اینجا دربارهی روش دور زدن اونا بیشتر صحبت میکنیم

Samy Kamkar یه هکر و محقق امنیت سایبری آمریکاییه که بیشتر به خاطر پروژههای خلاقانه و عجیبش معروف شده.

اولینبار با یه پروژه به اسم Samy Worm (روی MySpace) معروف شد. اون موقع یه کُد کوچیک نوشت که تو چند ساعت کل MySpace رو پر کرد و میلیونها نفر فالوش کردن.

همین باعث شد مدتی از فعالیت اینترنتی منعش کنن، ولی بعدش وارد مسیر تحقیقات امنیتی حرفهای شد و حالا جزو چهرههای شناختهشدهٔ کنفرانسهای امنیتی مثل DEF CON و Black Hat حساب میشه.

Samy کلی پروژه جالب داره، هم تو دنیای سختافزار، هم نرمافزار. چند تا از مهمتریناش:

- Samy Worm (2005): کرم معروف MySpace که تو کمتر از یه روز میلیونها حساب رو آلوده کرد.

- RollJam: حمله به ریموت ماشینها و درهای پارکینگ که از Keeloq استفاده میکنن.

- KeySweeper: یه شارژر USB تقلبی که کلیدهای تایپشده روی کیبورد بیسیم رو جاسوسی میکرد!

- SkyJack: نرمافزاری برای هک کردن پهپادهای Parrot و در اختیار گرفتن کنترلشون با یه Raspberry Pi و ماژول وایفای.

📍پروژه RollJam

ایده چی بود؟

این پروژه مربوط به سیستمهای rolling code هست که توی بیشتر ریموت ماشینها یا درب پارکینگ استفاده میشن. ایده Samy این بود که بدون اینکه رمز Keeloq رو بشکنه، کاری کنه تا بشه کُد معتبر ریموت ماشین رو ذخیره کرد و بعداً استفادهش کرد.

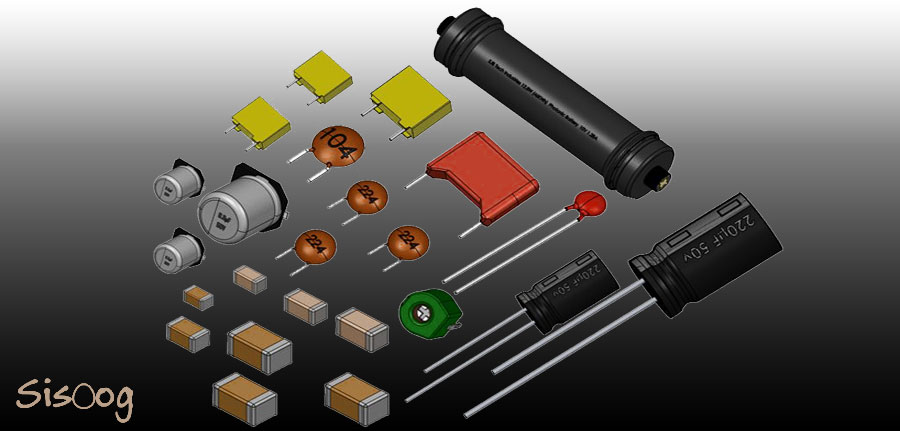

✅ وسایل و سختافزارهایی که استفاده کرد

برای ساخت دستگاهش از قطعات خیلی دمدستی و ارزون استفاده کرده شامل:

- دو تا ماژول رادیویی (RF transceiver) مثل CC1110 یا YardStick One

- یکی برای Jam کردن سیگنال (یعنی فرستادن نویز تا ماشین چیزی نشنوه)

- یکی برای شنود و ضبط کد واقعی

روند کار RollJam واقعاً هوشمندانه بود

صاحب ماشین دکمهٔ ریموت رو میزنه.

RollJam همون لحظه سیگنال رادیویی رو جم میکنه تا ماشین چیزی نگیره، ولی همزمان کدش رو ضبط میکنه. صاحب ماشین که میبینه اتفاقی نیوفتاده دوباره دکمه ریموت رو فشار میده تا قفل ماشین باز بشه. تو همین لحظه RollJam دوباره عمل میکنه و این سیگنال هم ذخیره میکنه و سیگنالی که قبلا ذخیره کرده بود رو میفرسته. و قفل ماشین باز میشه.

حالا RollJam یه کُد تازه و معتبر داره که ماشین هنوز ندیده، و میتونه بعدها ازش استفاده کنه.

به این ترتیب بدون اینکه رمز بشکنه یا وارد سیستم بشه، عملاً یه «کُد معتبر» تو جیبشه که هر وقتی بخواد در رو باز میکنه!

😎 نکته فنی باحال

این پروژه رو تو کنفرانس DEF CON 23 در سال ۲۰۱۵ تو لاسوگاس ارائه کرد، و دموی زندهش خیلی سر و صدا کرد.

شاید برای شما هم جالب باشه میز “سمی” ببینید:

- میزکار بزرگیاش 🙂

- میز کار بچگیاش

سیسوگ با افتخار فضایی برای اشتراک گذاری دانش شماست. برای ما مقاله بنویسید.