عملیات غیرممکن - نفوذ به مزرعه ( هک ماینر - قسمت دوم)

در قسمت قبل (هک ماینر – قسمت اول)، یک سوال کلیدی مطرح کردیم که:

چطور بدون اینکه مالک ماینر متوجه بشه بتونیم درصدی از تراکنش و محاسبات اون ماینر رو به خودمون اختصاص بدیم

و بعد یکم مقدمه چیدیم و سعی کردیم سر نقطه مناسبی، قسمت اول رو تموم کنیم.

شاید برای شما مفید باشد: آموزش رزبری پای از 0 تا 100

( خوشبختانه این موضوع قرار نیست مثل سریال های ترکیه ای هزار و چند قسمت طول بکشه و ما به سه گانه رضایت دادیم!)، توی این قسمت قراره یواشکی وارد مزرعه بشیم!

چطور قراره ماینرها رو پیدا کنیم؟

کسانی که حتی مدت کوتاهی بهعنوان معدنچی ارزهای دیجیتال مشغول به کار بودند! اطلاع دارن که تقریباً کسی حتی از محل فیزیکی فارمها اطلاع نداره و معمولاً شما دستگاهتون رو به کشاورز محترم، توی خیابون یا مغازه یا هرجای دیگه ای غیر از محل خود فارم تحویل میدید و احتمالاً رسید تحویل میگیرید یا قراردادی امضا میکنید و آقا یا خانم فارمر محترم، دستگاه شما رو یکی دو روز بعد میبرن توی محل تاپ سکرت خودشون به شبکه متصل میکنند، پس طبیعتاً قرار نیست (و در شأن ما هم نیست!) که به روش سنتی شبونه از دیوار مزرعه بالا بریم و با یه لپتاپ بشینیم و کانفیگ دستگاههای اونجا رو عوض کنیم!

شاید برای شما مفید باشد: ساخت دستگاه ماینر

ما از روشهای اساطیری استفاده کردیم! اسب تروایی ساختیم تا مزرعهدار (مثل اهالی تروا) با دستهای خودش و با سلاموصلوات داخل مزرعه ببره و اونجاست که ما موقعی که کسی فکرش رو نمیکنه، وارد مزرعه میشیم.

چطور اسب تروا بسازیم؟!

مشخصه که هدف ما از نوشتن این مقاله این نیست که آموزش قدمبهقدم هک کردن دستگاههای ملت رو برای شما بنویسیم، قراره نشون بدیم رعایتنکردن نکات امنیتی چطور میتونه، مشکلات بزرگی رو برای ما ایجاد کنه!

همونطور که توی قسمت اول گفتیم، ماینرها یک برد کنترلی ویژه خودشون دارن که مدیریت هش بردها رو برعهده می گیره، و اکثر اونها مبتنی بر لینوکس هستند.

و وقتی مبتنی بر لینوکس باشن، چرا ما نتونیم کمی تغییرات توی اونها ایجاد کنیم؟

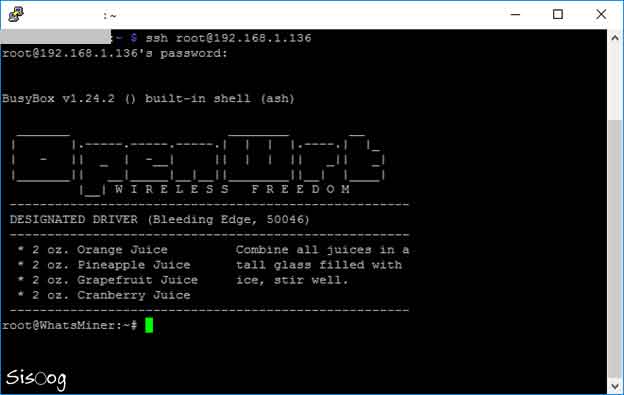

تمرکز اصلی ما روی هک و نفوذ به دستگاههای M3x شرکت Whatsminer بود، ویژگی مهمی که این دستگاهها دارن (جدای از فراگیر بودنشون توی بازار ایران) این هست که پسورد دسترسی SSH اونها با کنترل پنلشون یکیه! (و بیشتر مواردی که دیدیم کسی پسورد root ، root رو عوض نکرده بود!!)

این یعنی دسترسی کامل به برد دستگاه، البته قسمتهایی اصلی سیستم بهخاطر جلوگیری از اشکالات احتمالی بهصورت فقط خواندنی قرار دارن که ما قول دادیم که خرابش نکنیم و به قابل نوشتن تبدیلش کردیم!

اینجا رئیس کیه؟

ما الان تونستیم به سیستمعامل روی برد کنترلی ماینر متصل بشیم، خود حضرت لینوکس که سرش به کار خودش گرمه و ایدهای نداره که روی چه دستگاهی نصب شده و قراره چه استفاده (یا سوءاستفادهای) ازش بشه!

کل این آشوب، زیر سر نرمافزاری به اسم CGMiner هست که تقریباً روی تمام ماینرهایی که حداقل ما ازشون اطلاع داریم نصب شده، (واضحه که این نرمافزار رو روی مثلاً لپتاپ یا رزبری پای هم میتونید نصب کنید اما غیر از مصرف برق، تلف کردن وقت و خرابی احتمالی دستگاه چیز دیگه ای به دست نمیارید!)

شاید برای شما مفید باشد: ساخت ماینر

CGMiner مدیریت هش بردها، استخرها، دریافت اطلاعات و ارسال نتیجه به استخر و کل کاری که روی ماینر شما انجام میشه رو مدیریت میکنه و خوشبختانه متنباز هم هست و اینجا (لینک به گیت هاب) میتونید سورس و داکیومنت های مربوط به اون رو ببینید.

حریف تمرینی

قبل از اینکه ساخت اسب تروا رو کامل کنیم تصمیم گرفتیم، اولین تستها رو روی دستگاهی که از یکی از دوستان برای تست گرفته بودیم پیاده کنیم، اگه برای یکی کار کرد طبیعتاً بعداً میتونه برای تعداد زیادی هم کار کنه.

هر دستگاه ماینری معمولاً آدرس 3 تا استخر رو توی کنترل پنلش می گیره، البته همیشه فقط به استخر اول وصل میشه مگه به دلیل قطع شدن ارتباطش با استخر اول (مثلاً بهخاطر فیلتر شدن استخر یا قطعی سرور اون) به سراغ استخرهای دیگه ای که براش تعریف شده بره.

ما قرار بود قسمتی از محاسبات ماینر رو بدون اینکه کاربر متوجه بشه، به سمت دیگه ای منتقل کنیم، این فرایند هر چیزی که هست باید بهصورت اتوماتیک انجام بشه، نه از طریق کنترل پنل، پس اولین راه بررسی داکیومنتهای CGMiner بود.

شکست مقدمه پیروزی

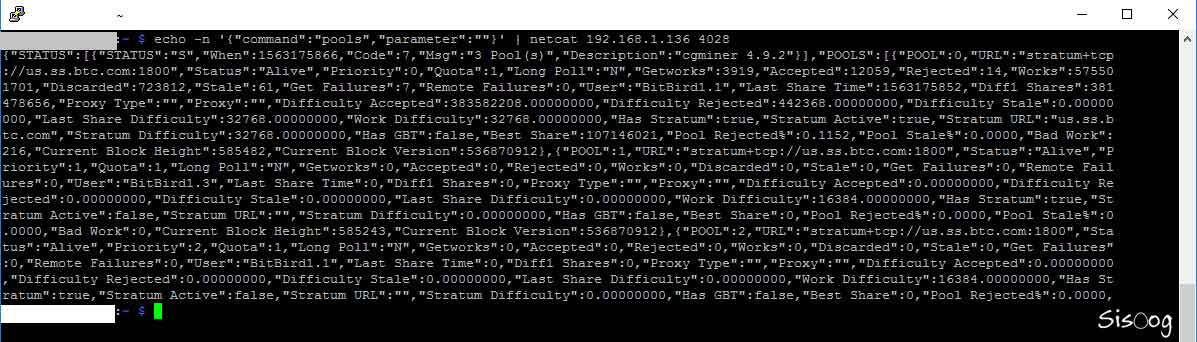

توی بررسی اولیه متوجه شدیم که از قبل برای API CGminer تعریف شده (اینجا میتونید داکیومنت API رو ببینید) تا بهغیراز فایلهای کانفیگ خودش امکان تنظیم کردن ازطریق شبکه هم وجود داشته باشه، برای اسب تروای ما این شاید ایدهآلترین حالت بود، یه بررسی توی شبکه داخلی برای پیداکردن دستگاهها و بعد از اون صدا زدن توابعی که یک نفر دیگه قبلاً نوشته.

تست اولیه موفقیتآمیز بود، توی تصویر بالا با استفاده از API تحت شبکه داخلی، آدرس و مشخصات استخرهای تنظیم شده روی دستگاه رو به دست آوردیم.

اما با اینکه به نظر میومد دسترسیهای لازم رو توی کانفیگ خود M3x برای اضافه و تغییر استخر داریم، اما به دلایل نامعلومی هرچه زدیم به در بسته خورد!

از لحاظ فنی باید استخر اضافه میشد، خطای خاصی هم دریافت نمیکردیم اما در عمل اتفاقی نیفتاده بود. چند روزی انواع رشته ها با پارامترهای مختلف رو بررسی کردیم اما روز، روز پیروزی شکست بود!

توی همین فرایند بررسی دیدیم نکته واضحی رو قبلاً بهش توجه نکرده بودیم، توی کنترل پنل دستگاه هربار که استخر رو عوض کنید، باید دستگاه مجدداً ریست بشه و هر بار که دستگاه ریست بشه حدود 10 دقیقه طول میکشه تا به حالت کارکرد عادی برگرده. در نتیجه بهاحتمال زیاد حتی اگه موفق بهاضافه کردن استخر از طریق API هم میشدیم، توی هر بار تعویض حدود 20 دقیقه قطعی داشتیم که اصلاً چیز جالبی نبود!

یورکا، یورکا!

وقتی راه حل اول به شکست خورد ایده جدیدی به ذهنمون رسید، ایده ما این بود که بجای اضافه و کم کردن استخرها، کاری کنیم دستگاه توی بازه های مشخصی یه تک پا به استخر مورد نظر ما سر بزنه و بعد دومرتبه برگرده به استخرهایی که کاربر براش تعریف کرده.

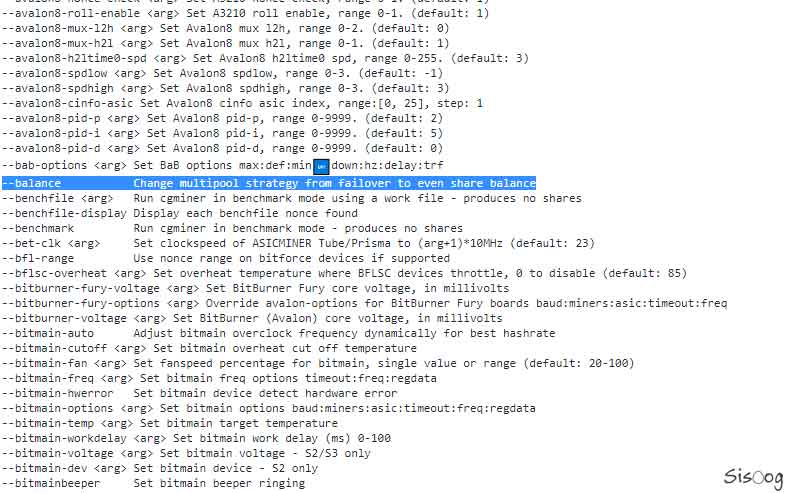

مجددا به داکیومنت CGMiner مراجعه کردیم تا بررسی کنیم چه راه حل هایی دیگه ای میتونه وجود داشته باشه، بعد از مدتی مکاشفه در اعماق، ناگهان ارشمیدس طور ( با این تفاوت که ما لباس پوشیده بودیم اما اون لخت بود!) فریاد یافتم، یافتم زدیم!

سویچی به اسم balance توی CGMiner تعریف شده که سیاست استفاده از استخرها در نرم افزار رو تغییر میده، یعنی بجای اینکه همیشه سعی کنه به اولین استخر متصل بشه امکان این رو داره که برای هر استخر سهمی در نظر بگیره مثلا 80 درصد پردازش ها رو به استخر اول بفرسته و 20 درصدش رو به استخر دوم.

با استفاده از این سوئیچ کاربر متوجه قطعی توی سیستمش نمیشه که به چیزی شک کنه، فقط کمی از قدرت پردازش دستگاهش کم شده که مثل موارد عینی که ما دیدیم احتمالاً پیش خودش استدلال میکنه بهخاطر گرمی دستگاه و کندی اینترنت و … هست.

و اینجا اون فرضیه ” اگه چینی ها قبلا این کار رو کرده باشن چی؟ ” بیش از پیش ذهن ما رو مشغول میکنه.

کاربر همیشه مومن

بعضی از کاربرها مخصوصا اونهایی که تازه دستگاه خریدن روزی چندین مرتبه دستگاهشون رو بررسی میکنند و از دیدن هش ریت و بالا رفتن بیت کوینها شون لذت میبرن، طبیعتا اگه توی لیست استخرها، اسم استخر غیرمرتبتی ببینن سریعا عوضش میکنن و نقشه ما در نطفه خفه میشه، برای این عزیزان هم برنامه ویژه ای داریم!

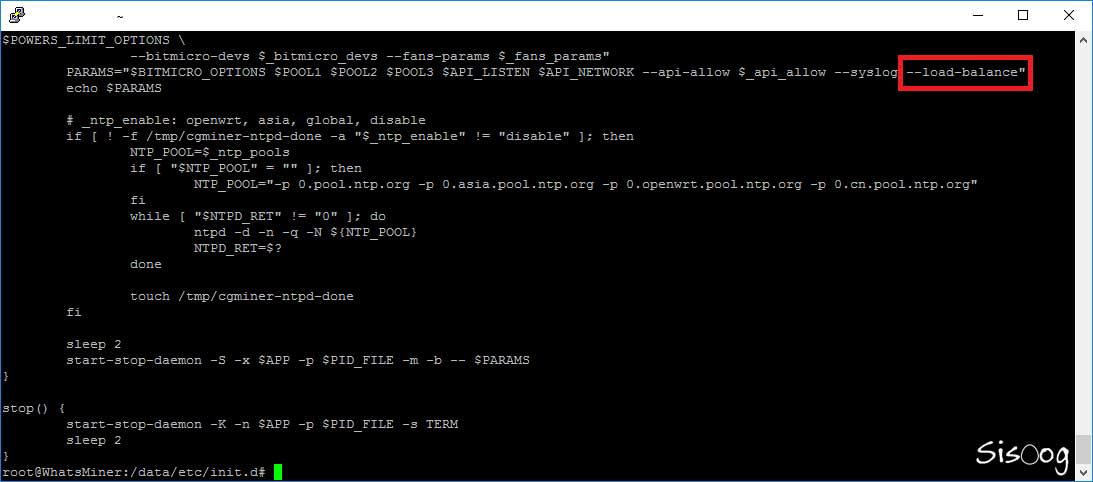

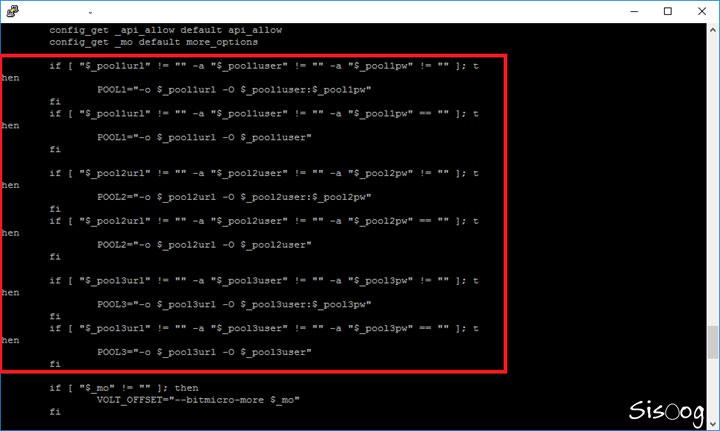

چند پاراگراف قبل دیدید که تونستیم از طریق ssh به دستگاه متصل بشیم، اونجا فایل کانفیگ رو باز کردیم

نرمافزار cgminer موقع ریست دستگاه از طریق این فایل کانفیگ میشه، توی قسمت قرمزرنگ اطلاعات استخرها رو باتوجهبه چیزی که کاربر در کنترل پنل وارد کرده تنظیم میکنه، اما ما میتونیم بهش لطف کنیم و بگیم لازم نیست برای استخر دوم بررسی کنی ببینی کاربر چی زده، این آدرسی که ما بهت اعلام میکنیم رو تنظیم کن با این درصد مشخص از کارکرد کل دستگاه! یعنی کاربر آدرس استخرهای خودش رو تنظیم می کنه، اما در پشت پرده دستگاه گاهی به آدرس استخر دیگه ای وصل میشه!

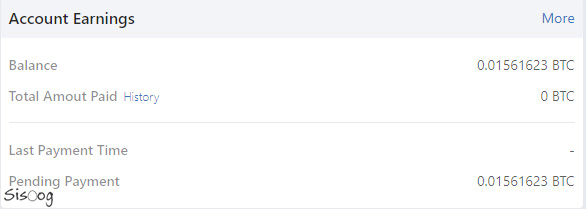

عملیات روی دستگاه تستی کاملا موفقیت آمیز بود، از 12 تراهش دستگاه ما 2 تراهش اون رو به استخر خودمون منتقل کردیم!

بفرمایید دسر!

در حال آماده سازی دستگاه تروجان برای نفوذ به مزرعه بودیم که اطلاعات خیلی جالبی تونستیم پیدا کنیم!

یکی از دوستان که دستگاهش رو توی فارم قرار داده بود پیش ما اومد و خواست وضعیت دستگاهش رو چک کنیم که کارکردش طبیعیه یا نه.

متوجه شدیم بعضی از فارم ها به عنوان مزیت رقابتی کنترل پنلی(معمولا آیپی و پورت برای هر دستگاه) به کاربرانشون میدن تا بتونن دما و وضعیت دستگاه رو از راه دور بررسی کنن، همون لحظه اول حدس زدیم که احتمالا کسی که تا دیروز کارش چیز دیگه ای بوده و حالا اومده فارم دستگاه های استخراج ارز دیجیتال زده، احتمالا کلمه امنیت به گوشش هم نخورده!

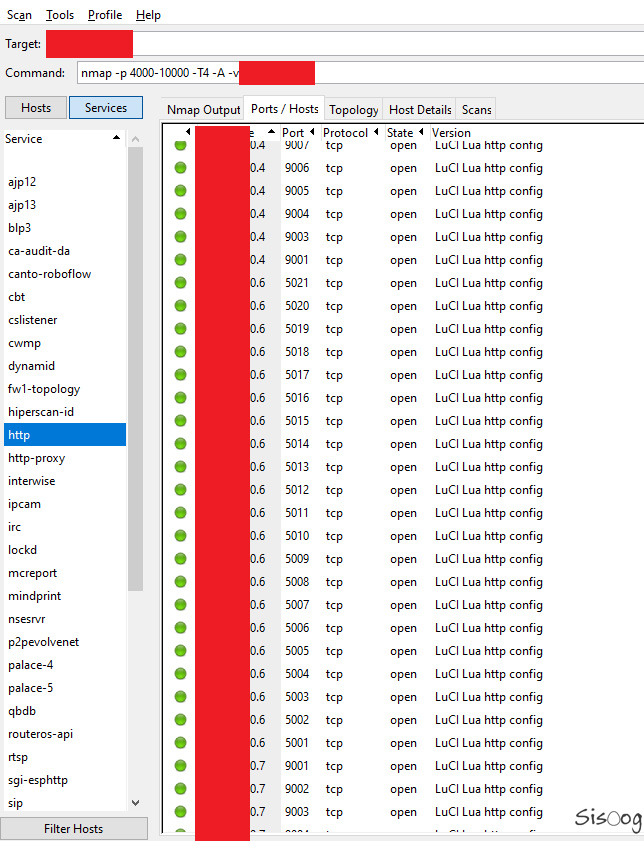

یه اسکن ساده روی رنج آی پی مزرعه ای که دستگاه دوستمون داخلش بود زدیم و نتیجه جذاب بود!

به تعداد راه های رسیدن به خدا پورت باز روی سرور وجود داشت، برای ما از همه مهمتر پروتکل http بود، حدود 80 دستگاه که تقریبا همه اونها از نوع M3x بودن!

بیاطلاعی افرادی که توی این زمینه فعالیت داشتند از مسائل امنیتی، مسیری که قرار بود بریم و نفوذ کنیم رو حاضر و آماده در اختیار ما قرار داده بود، حدس دوم ما هم درست بود، از این 80 دستگاه حدود 80 درصدشون پسورد پیشفرض شون عوض نشده بود!!

هرچند که دسترسی به این سادگی یکم از هیجان قضیه کم میکرد اما تصمیم گرفتیم چند تا تست کوچولو بزنیم!

برای شروع خیلی خودمون رو درگیر پیچیدگیهای مواردی که بالا توضیح دادم نکردیم، شاید بیشتر میخواستیم یه تحقیق بامزه کنیم! شب قبل از تعطیلات خردادماه یه برنامه ساده نوشتم که لیست دستگاهها رو بگیره، بهشون وصل بشه، استخرشون رو از طریق خود کنترل پنل عوض کنه و ریستشون کنه تا شروع کنن به کار برای استخر جدیدی که ساخته بودیم! و البته بعد از 45 دقیقه به وضعیت قبلی برشون گردونه.

احتمال میدادیم چون توی اون 45 دقیقه دستگاه کاملا قطع میشه، کاربر بفهمه و مثلا پسورد ها رو ریست کنه یا استخرهای ما رو عوض کنه، اما هیچ اتفاقی نیفتاد!

چند روز بعد کار رو ساده تر هم کردیم، بی خیال اون برنامه شدیم و دستی 5 تا دستگاه رو به صورت کامل، روی استخر خودمون انداختیم!

غیر از یکی از کاربرها که یه ریست ساده روی دستگاهش زد (و بازهم پسوردش رو عوض نکرد) هیچ واکنشی ندیدیم!

چند روزی گرفتار کارهای شخصی بودیم و بعد وقتی بررسی کردیم دیدیم میزان بیتکوینی که از این طریق استخراج شده بود به قیمت امروز به کمی بیشتر از 2 میلیون تومان رسیده و صاحب مزرعه و دستگاهها هم هشدار ما رو دریافت نکردن، تصمیم گرفتیم متوقفش کنیم.

ما قرار نبود از این راه برای خودمون درآمد بسازیم، حتی دادن این پول به خیریه های مثل محک هم یه جورایی بخشش از جیب مردم بود، یه کار تحقیقاتی هیجان انگیز بود که یه قسمتیش زودتر از اونی که انتظار داشتیم به پول رسیده بود و این هدف ما نبود.

ترجیح دادیم برگردیم سر ساخت اسب تروا و فرضیه چینی های بی تربیت…

سیسوگ با افتخار فضایی برای اشتراک گذاری دانش شماست. برای ما مقاله بنویسید.